Switching (L2) - Port Security

Hola amigos, en este post aprenderemos acerca de la seguridad que le podemos poner a los puertos de un switch, para bloquear dispositivos que no sean confiables que se quieran conectar a nuestra red.

Propósitos de tener seguridad en los puertos:

- Tener control acerca de que cosas se conectan a nuestra red.

- Existen dos tipos de seguridad:

1.- Limitar el número de mac address en cada puerto.

2.- Limitar que mac address puede conectarse al puerto.

- Tenemos tres tipos de respuesta a las condiciones antes mencionadas:

- Protect

- Restrict

- Shutdown

Este tipo de protecciones nos pueden ayudar a tener un mejor control en que dispositivos están permitidos a nuestra red, prevenir loops, y sobre todo prevenir ataques de personas que consciente o inconscientemente conectan equipos no autorizados.

Esto se puede hacer poniendo estáticamente una mac address o que la aprenda dinámicamente (sticky), cuando los aprende dinámicamente al reiniciar el switch se pierden estas mac address si no guardamos la configuración.

Para entender un poco como un switch actúa al no cumplirse una de las condiciones en el puerto, pondré el siguiente ejemplo:

En la imagen tenemos un switch el cual en el puerto 1, se tiene port-security para que solo acepte una mac address que es la de la computadora.

Un usuario llega y conecta un switch y se conecta otra máquina:

Que pasará con el puerto si configuramos cada una de las restricciones?

Protect: En este caso solo dejara pasar tráfico de la mac address que hayamos configurado, las tramas (frames) de otras mac address será ignorado.

Restrict: Similar al anterior, solo dejara pasar el trafico de la mac address configurada y las tramas (frames) de otras mac address se ignora, solo que cuando se selecciona esta opción se guarda un log donde te envía información de en que puerto se cometió una violación de restricción, adicional en la interfaz aumentara un contador que nos permite observar cuantas veces se ha intentado conectar un hosts no permitido.

Shutdown: Esta opción solamente lo que hace es hacer un shutdown en la interfaz, para volver a activar la interfaz hay que entrar en modo configuración de interfaz y habilitar de nuevo la interfaz con no shutdown.

Configuración del port security en un switch

Para configurar el port security usaremos la siguiente topología:

Lo primero es entrar a la interfaz donde vamos a configurar el port security, en este caso lo pondré para la PC 1, PC2 y PC3:

Empezare con el puerto Fa0/1 asignado a la PC1, primero vamos a configurar el máximo de mac address que tendrán acceso al puerto en este caso es solo una mac address:

#interfaz "interface"

(config-if)#switchport mode access

(config-if)#switchport port-security

(config-if)#switchport port-security maximum "#"

*NOTA: Por default si activamos solo switchport port-security solo acepta una mac address, si revisamos la configuración no veremos ese comando puesto, también si tenemos activado solo el port-security por default tiene la opción de shutdown.

revisando la configuración:

Configurando máximo dos mac address:

revisando la configuración:

Lo siguiente es configurar una mac address de manera estática:

#interfaz fa0/1

(config-if)#switchport port-security mac-address "mac"

Por ultimo configuramos que si no se cumple la condición se tome la opción protect

#interfaz fa0/1

(config-if)#switchport port-security violation protect

Configuración para la PC2 y PC3, en este caso será por medio de mac address sticky

#interfaz fa0/2

(config-if)#switchport mode access

(config-if)#switchport port-security

(config-if)#switchport port-security maximum "#"

(config-if)#switchport port-security mac-address "modo"

(config-if)#switchport port-security violation "opción"

#interfaz fa0/2

(config-if)#switchport mode access

(config-if)#switchport port-security

(config-if)#switchport port-security maximum 1

(config-if)#switchport port-security mac-address sticky

(config-if)#switchport port-security violation protect

#interfaz fa0/3

(config-if)#switchport mode access

(config-if)#switchport port-security

(config-if)#switchport port-security maximum 1

(config-if)#switchport port-security mac-address sticky

*NOTA: En la interface fa0/3 como se dejara como shutdown y es un valor por defecto no se pone el violation.

La configuración en el running-config se verá de la siguiente manera:

Podemos validar las mac-address que se aprendieron mediante sticky con el siguente comando:

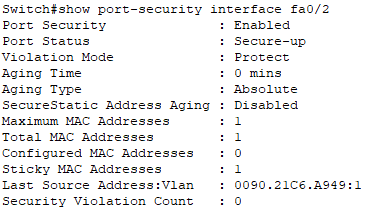

#show port-security interface "interface"

Pruebas para validar el Port-Security

Para validar que se cumplan las reglas, vamos a conectar la PC0 en el puerto 2, donde se encuentra configurada la PC2 y conectaremos un Switch en el puerto donde se encuentra la PC3 y veremos los resultados del port-security.

Conectando la PC0 en el puerto de la PC2:

Hacemos un ping desde la PC0

revisamos el estatus del port-security en la interfaz con el siguiente comando:

#show port-security interface "interface"

Como vemos no nos responde el ping pero tampoco nos indica el número de veces que se hizo una violación de la política, haré un cambio en la interfaz poniendo como modo restrict y lanzare de nuevo un ping:

como vemos en la imagen ahora si nos muestra un log de cuantas veces hubo una violación de la política.

Espero que este post les haya sido de utilidad, cualquier duda o comentarios favor de dejarlo en la caja de comentarios.

No hay comentarios.:

Publicar un comentario